모의해킹이란

모의해킹이란 무엇일까?

모의해킹(Penetration Test)

모의해킹 또는 침투 테스트는 고객사와 협의 하에 고객사의 실 운영 서버 및 서비스를 해킹하는 직업이다.

모의해킹은 서로 합의가 된 상태로 합법적인 테스트가 진행하는 것이므로, 크래킹(악의적 목적)과 다른 것이다.

어떤 방식으로 침투할 수 있는지 테스트를 해야하기에 여러 해킹 기술을 가지고 있어야 한다.

모의해킹 범위

모의해킹을 수행하는 위치는 크게 외부 비인가자, 인가자, 내부 비인가자, 인가자로 구분할 수 있으며 각 구분에 따라 다르게 해석된다.

| 위치 | 내용 |

|---|---|

| 외부 비인가자 | - 외부 아이피 대역 - 공개된 서비스 위주로 진행 - 회원 가입 없이 진행 |

| 외부 인가자 | - 외부 아이피 대역 - 공개된 서비스 위주로 진행 - 회원가입 가능 - 상황에 따라 관리자 계정 부여 가능 |

| 내부 비인가자 | - 내부 아이피 대역 - 비공개 서비스 진행 가능 - 임직원 권한 없이 진행 |

| 내부 인가자 | - 내부 아이피 대역 - 비공개 서비스 진행 가능 - 임직원 권한을 가지고 진행 |

모의해킹을 하는 이유

실 운영 서버 나 서비스가 갑작스럽게 다운되거나, 개인 정보 유출이 발생하게 된다면 기관 및 기업은 엄청난 타격을 받는다. 그에 대한 보안 대책을 강구하기전 악의적인 목적을 가진자에 의해 어느 부분이 취약한지 기다릴 시간이 없다.

모의해킹이란 업무를 통해 사전 예방을 진행하는 것이다. 어느 시스템에서 취약한지 미리 테스트를 하여 기업에서는 보안 대책에 더욱 신경 쓸 수 있게 하는 것이다.

모의해킹 종류

진단을 통해 찾아낸 요소에서 실제 해킹 공격까지 발전할 수 있는가를 검증하는 시나리오 기반 모의해킹, 고객사로부터 일체 사전 정보를 제공받지 않고 실제 해커와 같은 환경에서 해킹을 수행하는 블랙박스 모의해킹, 공격 역할, 방어 역할, 통제 역할을 담당하는 팀을 나눠 진행하는 Team Based 모의해킹이 있다.

시나리오 기반 모의해킹

- 진행 방식

- 취약점 진단 이후 추가 수행하는 경우

- 내부/외부 정보 파악 용이

- 시나리오 구성 후 침투 시작

- 정해진 시간에 모의해킹을 수행

- 고객사와 협의

- 전반적인 협의는 정보시스템 진단과 유사

- 진행 과정에 수집한 정보에 따라 시나리오가 변형될 가능성 존재

- 변형될 시 재협의

- 수행 과정에 정보시스템 관제, 침해 대응 팀에서 인지할 경우

- 고객사와 협의하여 예외 처리 후 진행 가능

블랙박스 모의해킹

- 진행 방식

- 사전에 어떠한 정보로 제공받지 않음

- 어떠한 예외 처리도 진행하지 않음

- 정해진 시간이 없음

- 침투 성공 후 시나리오 표현

- 고객사와 협의

- 극 소수만이 모의해킹 진행 사실을 인지

- 수행 과정에서 정보시스템 관제, 침해 대응 팀에서 인지할 경우

- 다른 우회 경로를 새롭게 진행

Team Based 모의해킹

| Team | 역할 |

|---|---|

| Rea Team | - 외부 침투자 역할 - 블랙박스 모의해킹과 유사하게 진행 |

| Blue Team | - 보안 관제, 침해사고 대응팀 등 방어를 수행 - 언제 침투할 지 모르는 Read Team의 공격을 방어 |

| Purple Team | - Red와 Blule팀을 통제 - 고객사 보안 담당자와 외부 컨설팅 PM이 담당 - 서로가 발전할 수 있게 환경 구성 - 통합 보고서 제작 |

모의해킹 업무 절차

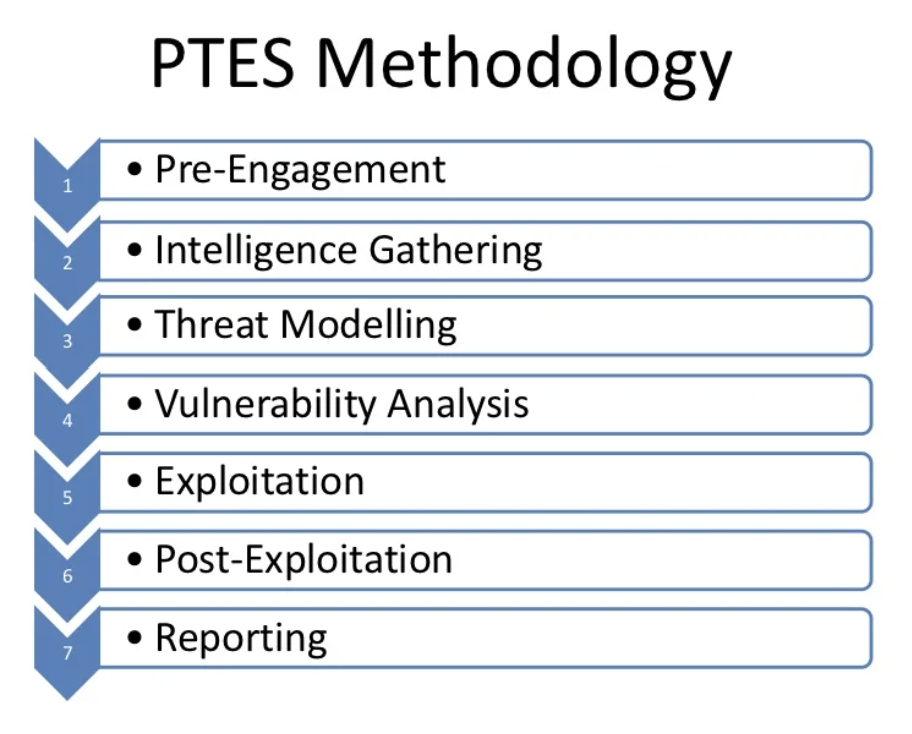

PTES(Penetration Testing Execution Standard) : 모의해킹을 체계화된 방법으로 수행하기 위해 만든 표준. 7단계로 구성되어 있다.

| 절차 | 설명 |

|---|---|

| 1. 대상 선정 | 모의해킹 수행 전에 고객사 정보보안 담당자와 침투 진행 범위 결정 |

| 2. 정보 수집 | 고객사 뿐만 아니라 모의해킹을 수행하기 위한 진단 대상의 최대한 많은 정보를 수집 |

| 3. 위협 모델링 | 자산, 비지니스 프로세스 등 다양한 형태의 정보를 기반으로 조직의 내/외부적인 위협적인 행위를 표한하는 모델링 제작 |

| 4. 취약점 분석 | 시스템이나 응용 프로그램에서 침투할 수 있는 요소를 찾아내기 위해 분석하는 행위 |

| 5. 침투 | 취약점 분석을 통해 내부 시스템 침투가 가능하다는 것을 증명 후, 찾은 경로로 실제 침투를 진행 |

| 6. 후속 침투 | 침투 후 해당 시스템을 제어하여 또 다른 침투 경로를 찾기 위한 과정 |

| 7. 보고서 작성 | 고객사에게 보고할 최종 보고서 작성 및 리뷰 |

취약점 진단과의 차이점

취약점 진단은 이후의 2차 공격의 경우를 고려하지 않고 위협 요소에 대한 확인과 취약, 양호의 판단만 수행하는 목적으로 진행한다.

관리 컨설턴트

- 법적 요구사항 분석

- 법적 요구사항을 준수할 수 있는 내부 정책, 지침, 프로세스 개선

기술 컨설턴트

- 모의해킹

- 취약점을 식별하고 해당 취약점으로 기밀성, 무결성, 가용성에 어떠한 영향을 미치는지 직접 확인하는 단계

- 시나리오 예시

- 코로나로 인한 잦은 원격 근무를 위해 VPN 사용, 이 VPN 관련 침해사고 발생

- 신규 웹 서비스를 시작하려고 할 때 해당 웹 서비스를 통해 내부망 침투가 가능한지에 대한 시나리오

- 이메일 악성 파일 혹은 악성 링크를 통한 내부망 침투가 가능한지에 대한 시나리오

- 이동식 저장장치를 이용한 내부망 침투

- 무선 랜 취약점을 이용한 내부망 침투

- 취약점 진단(인프라 진단)

- 체크리스트 : 진단 대상이 되는 시스템 별 이미 알려진 취약점 정리

- 취약성과 취약점

- 취약성 : 아직 위협이 정의되지 않았지만 약점으로 이용될 가능성

- 취약점 : 이미 위협이 정의가 되어 있어서 위험으로 발전할 수 있는 가능성

- 가능성

- 시스템 별 체크리스트를 가지고 취약점이 있는지 식별만 하는 행위

- 어느 기업이던 기본적으로 자신만의 보안 체크리스트를 보유

- 주요 정보 통신 기반 시설 기술적 취약 분석 리스트에 담겨 있지 않는 장비가 있을 수 있다.

- 각 기관, 기업들마다의 체크리스트가 다르다.

- 취약성과 취약점

- 체크리스트 : 진단 대상이 되는 시스템 별 이미 알려진 취약점 정리