fngs.kr | 1. 정보수집

fngs.kr 1. 정보수집 단계

본 내용 및 실습 환경은 KISEC, 케이쉴드 주니어 교육 과정에 있음을 알려드립니다.

모의해킹 대상 정보

- 개요 : fngs.kr 웹사이트 대상 모의침투

- 범위 : fngs.kr 및 *.fngs.kr

- 예시

- .kr은 국제표준(ISO-3166-410)에 의해 대한민국 국민이 등록할 수 있는 영문 국가 최상위 도메인입니다.

- Domain 등록 정보(

whois),nslookup DOMAIN

정보 수집

향후 공격을 계획하는데 사용할 수 있는 정보를 수집하기 위한 정찰 행동이다.

MITRE ATT*CK 전략으로는 Reconnaissance가 있다.

Reconnaissance

-

Active Scanning : 공격자가 직접 네트워크 트래픽을 통해 피해자의 인프라를 조사하는 기술로, 상대 피해자 시스템이 로그가 남는다는 단점이 있다.

-

Gather Victim Network Information : 적들은 타겟팅하는 동안 사용될 수 있는 희생자의 네트워크에 대한 정보를 수집할 수 있다. 네트워크에 대한 정보에는 관리 데이터(예: IP 범위, 도메인 이름 등)뿐만 아니라 토폴로지 및 운영과 관련된 세부 사항도 포함될 수 있습니다.

-

Gather Victim Identify Information : 개인 데이터 뿐만 아니라 자격 증명과 같은 피해자의 민감한 세부 정보를 수집하는 기술이다.

Gather Victim Network Information

DNS

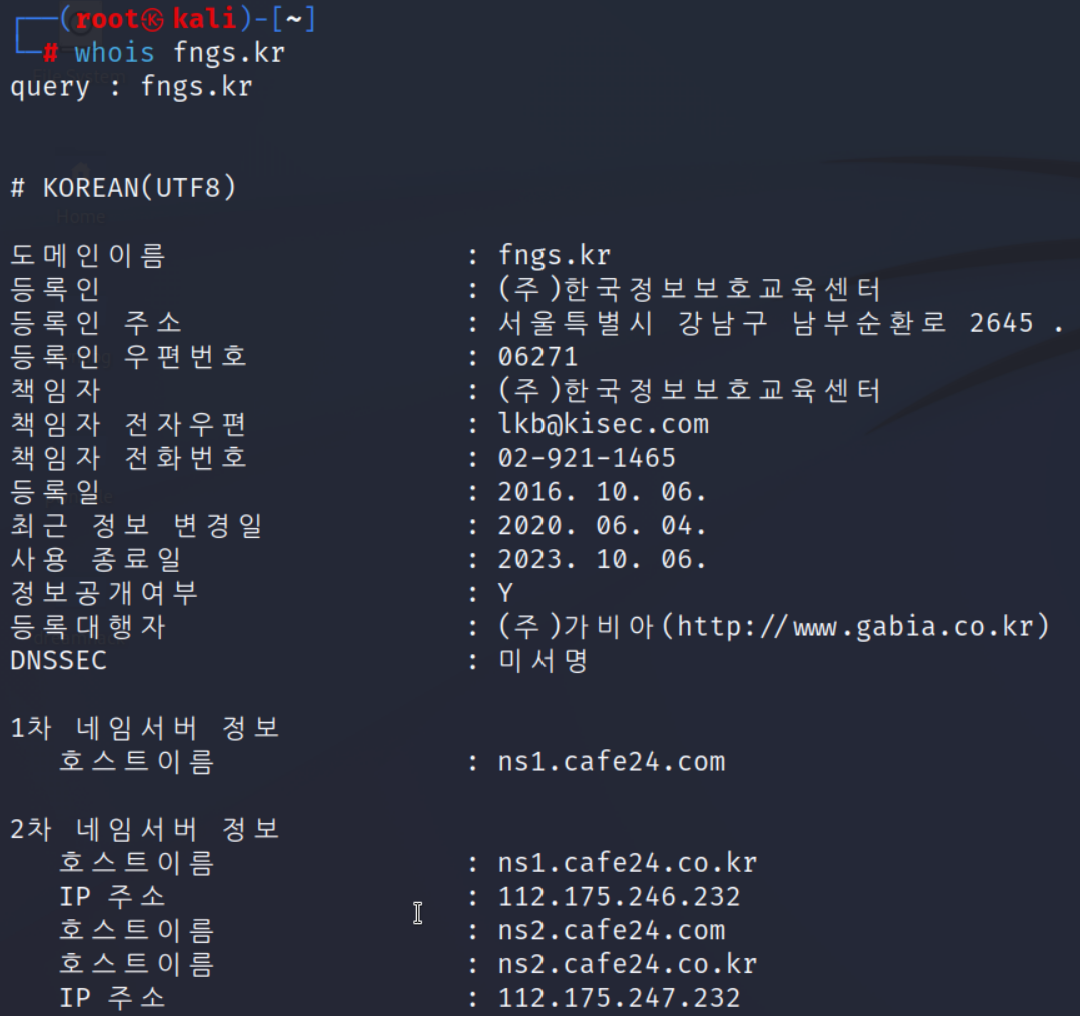

whois fngs.kr- Domain 등록 정보와 해당 네임 서버를 출력한다.

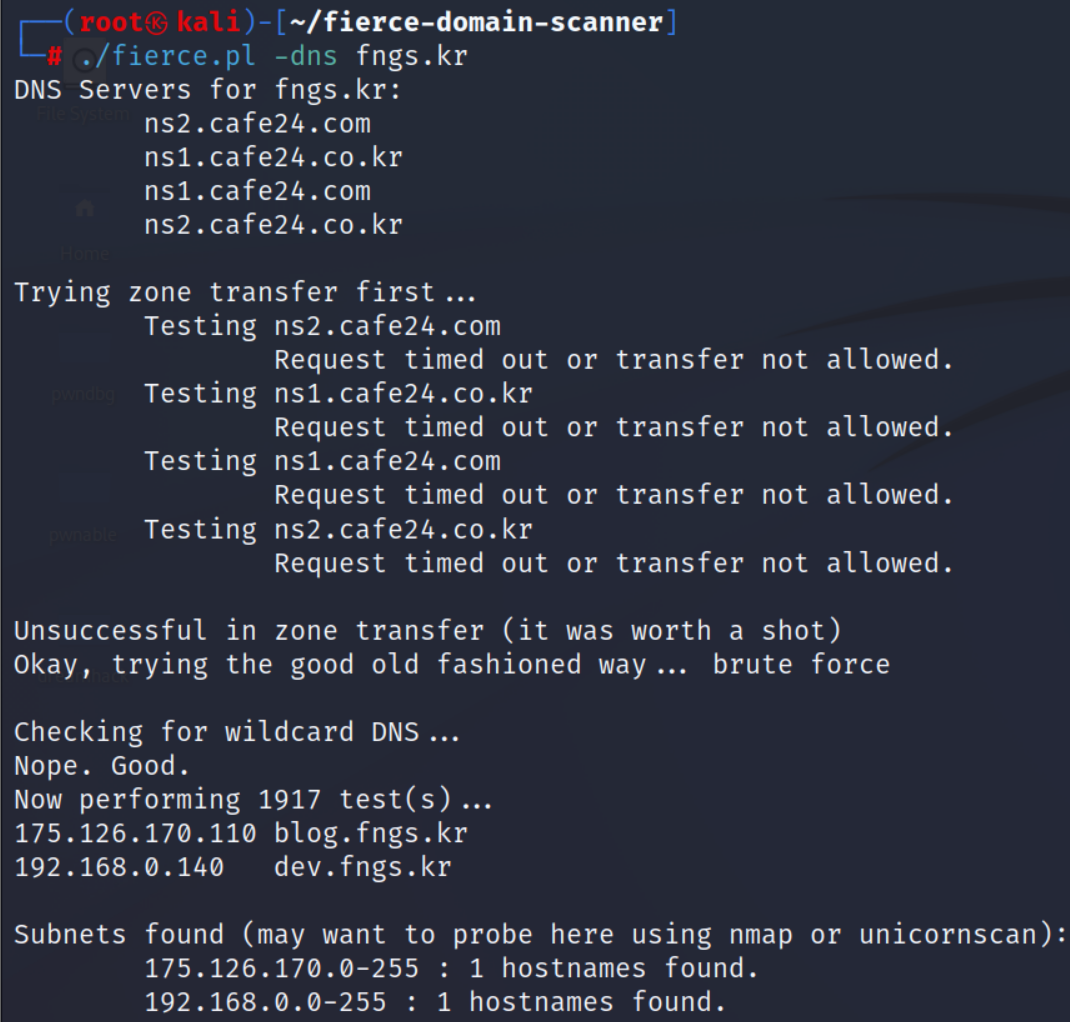

fierce -dns fngs.kr- fierce는 최신 버전 칼리 리눅스에서는

-dns옵션이 없는 것으로 나온다. (사용하려면 Git에서 fierce를 Clone 하여 사용하는 것을 권장한다.) - fierce는 DNS 서버를 통해 대신 질의하기 때문에 로그가 남지 않아 Passive Scanning이다.

- 결과로 해당 도메인으로

dev.fngs.kr를 사용하는 것을 알 수 있다.

- fierce는 최신 버전 칼리 리눅스에서는

Active Scanning

Vulnerability Scanning

- 예시

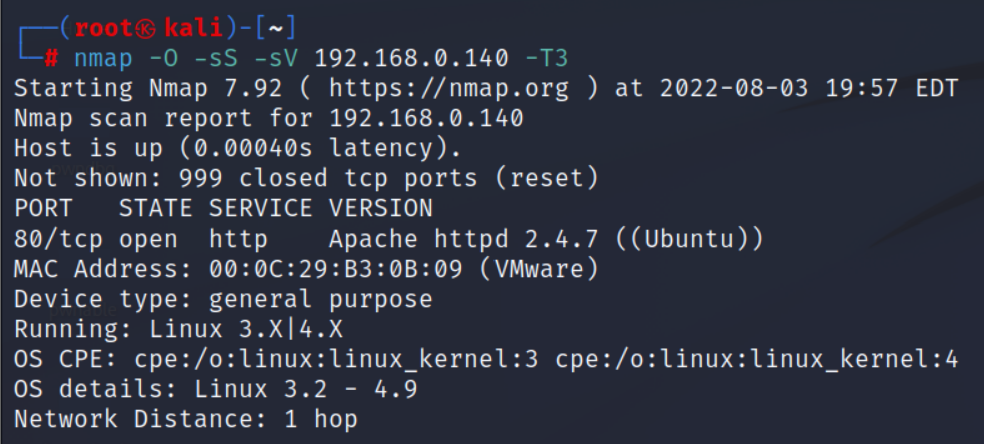

nmap -O -sS -V 192.168.0.140 -T3- -O : 운영체제에 대한 정보를 추정

- -sS : TCP Half Open Scan 또는 SYN Scan으로 불리며, 로그가 기록되지 않아 주로 사용하는 스캐닝 방식

- -sV : 활성화된 포트에 대해서 서비스와 버전 정보를 스캔

- 예시

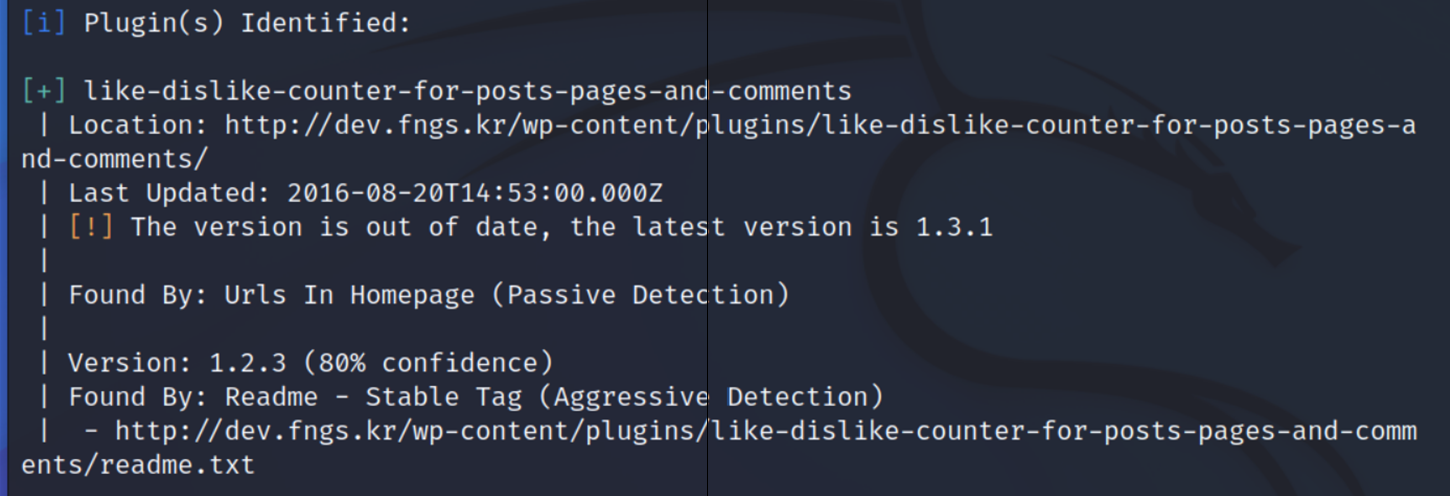

wpscan -v dev.fngs.kr- 자세한 출력으로 해당 플러그인에 대한 설명이 포함됩니다.

wpscan -- url dev.fngs.kr- 해당 도메인이 무엇을 사용하고 있는지 스캔한다.

해당 URL에서는 위와 같은 플러그인을 사용하고 있다. 플러그인이 최신 버전이 아니기에 SQLi이 존재하는 것을 알 수 있고, Apache은 최신 버전이 아니라 취약점(CVE-2021-44228, RCE 취약점)이 존재한다.

플러그인 확인

Active Scanning(wpscan)을 통해 dev.fngs.kr에서 like-dislike-counter 플러그인을 사용하는 것을 알 수 있다. 직접 들어가서 표면 상에서 드러나는지 확인해본다.

이 처럼 사용하고 있는 것을 알 수 있다.

그렇다면 Burp Suite를 통해 플러그인을 캡쳐하여 SQLi를 진행 할 수 있을 것을 보인다.

이후로는 MITRE ATT&CK Initial Access를 진행해보겠다.